안랩, 다양한 주제로 위장해 유포 중인 피싱 메일 주의 당부

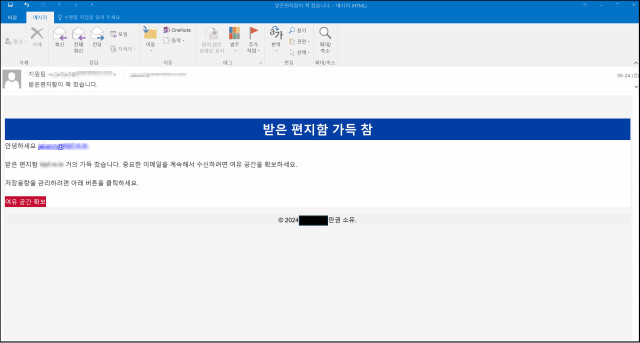

‘이메일 저장용랑 관리’ 안내 메일로 위장한 피싱 메일 본문

성남--(뉴스와이어)--안랩(대표 강석균)이 ‘이메일 저장용량 관리’, ‘바이어 문의 공지’ 등 다양한 내용으로 위장한 피싱 메일 사례를 발견해 사용자의 주의를 당부했다.

두 사례 모두에서 공격자는 사용자에게 교묘하게 위장한 가짜 로그인 사이트 접속을 유도해 계정 탈취를 시도했다. 특히 사용자의 의심을 피하기 위해 가짜 보안 코드 인증 단계를 만들거나 실존하는 협회를 사칭하는 등 공격 방식을 고도화하고 있어 사용자의 각별한 주의가 필요하다.

‘이메일 저장용량 관리’로 위장한 피싱 메일

‘이메일 저장용랑 관리’ 안내 메일로 위장한 피싱 메일에서 공격자는 먼저, ‘받은편지함이 꽉 찼습니다’라는 제목의 피싱 메일을 유포했다. 메일 본문에는 ‘받은 편지함이 가득 차 저장용량이 부족하다’며, ‘중요한 이메일을 계속해서 수신하려면 여유 공간을 확보하라’는 내용을 적어 ‘여유 공간 확보’ 버튼을 클릭하도록 유도했다.

사용자가 해당 버튼을 누르면 보안코드 인증 화면을 위장한 피싱 페이지가 나타난다. 사용자가 속아 해당 페이지에서 보안 코드를 입력하면 사용자의 계정과 패스워드를 탈취하기 위한 피싱 로그인 페이지가 나타난다. 사용자가 입력한 계정 정보는 공격자의 서버로 전송된다.

바이어 문의 공지로 위장한 피싱 메일

‘바이어 문의 공지’로 위장한 피싱 메일도 발견됐다. 공격자는 실존하는 특정 협회의 마케팅팀을 사칭해, ‘접수했던 신규 사업 문의에 대해 지원받을 수 있는 서비스를 파악하라’는 내용의 메일을 전송했다. 본문에는 사용자를 속이기 위해 특정 협회 소속 직원 명함을 위장한 이미지까지 첨부했다.

사용자가 무심코 ‘인 콰이어리 보기’(띄어쓰기 오타로 추정) 버튼을 클릭하면 해당 협회를 사칭해 로그인을 유도하는 피싱 페이지가 나타난다. 사용자가 해당 피싱 사이트에서 로그인을 시도하면 계정 정보가 공격자의 서버로 전송된다.

현재 안랩 V3와 샌드박스 기반 지능형 위협 대응 솔루션 ‘안랩 MDS’는 위 사례의 사이트를 피싱 사이트로 분류해 차단하고 있다. 안랩의 차세대 TI(Threat Intelligence) 플랫폼 ‘안랩 TIP’에서는 해당 악성 문자에 사용된 데이터 및 악성 URL·앱 등 해당 공격과 연관된 IOC(Indicators of Compromise, 침해 지표)를 제공하고 있다.

피싱 메일로 인한 피해를 예방하기 위해서는 △출처가 불분명한 메일의 발신자 확인 및 첨부파일 실행 금지 △백신 최신버전 유지 및 피싱 사이트 차단 기능 활성화 △OS 및 인터넷 브라우저, 오피스 SW 등 프로그램 최신 보안패치 적용 △계정별 다른 비밀번호 설정 및 관리 등 기본 보안 수칙을 준수해야 한다.

두 사례를 분석한 안랩 ASEC(AhnLab SEcurity intelligence Center, 안랩 시큐리티 인텔리전스 센터) 분석팀 이익규 연구원은 “공격자는 사용자의 관심을 유도할 만한 내용이라면 어떤 것이라도 사용하기 때문에 피해를 최소화하기 위해 기본 보안 수칙의 실천이 가장 중요하다”고 말했다.